Как настроить

В последних версиях iOS и macOS система сама будет напоминать о том, что двухфакторная аутентификация не включена. Об этом просигнализирует красный бейдж на иконке приложения Настройки и периодически появляющиеся баннеры на экране.

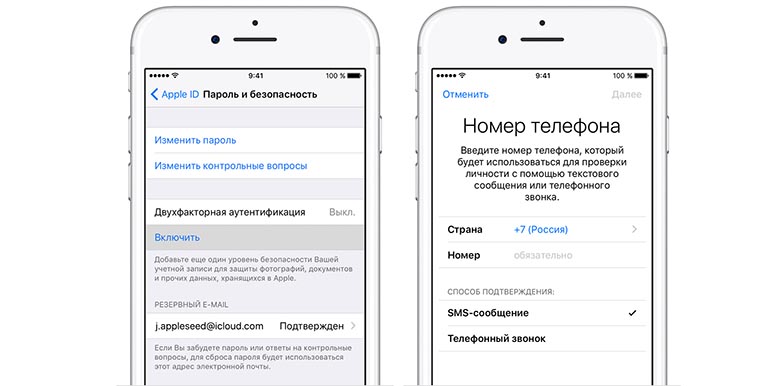

Для включения на iOS:

1. Перейдите в Настройки – Имя пользователя – Пароль и безопасность (для iOS 10.2 и более ранних Настройки – iCloud – Apple ID – Пароль и безопасность).

2. Выберите опцию Включить двухфакторную аутентификацию.

3. Нажмите Продолжить.

4. Укажите номер телефона, на который будут поступать сообщения или звонки с подтверждающими кодами.

5. Нажмите далее и после получения сообщения подтвердите номер телефона вводом кода.

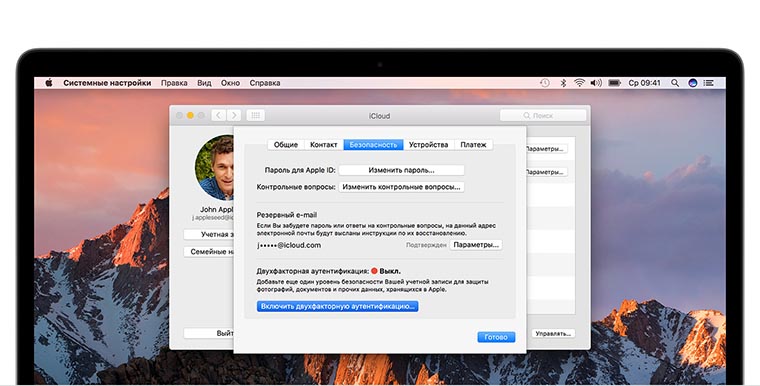

Для включения на macOS:

1. Перейдите в Настрйоки – iCloud – Учетная запись.

2. Откройте раздел Безопасность.

3. Нажмите на кнопку Включить двухфакторную аутентификацию.

4. Укажите доверенный номер телефона и способ доставки кода (СМС или звонок).

5. Введите полученный проверочный код.

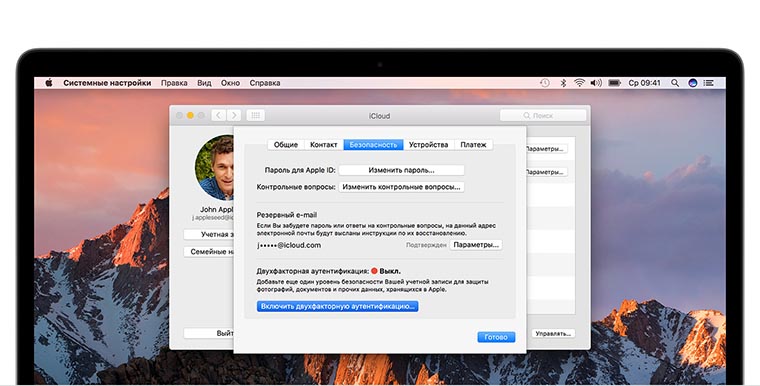

Для управления доверенными устройствами и телефонными номерами используйте страницу своей учетной записи Apple ID.

В разделе «Безопасность» можно менять и добавлять номера телефонов, а в разделе «Устройства» – доверенные смартфоны, планшеты и компьютеры.

Распространенные источники киберугроз

Ниже приведены несколько типичных источников киберугроз, нацеленных на организации:

№1. Национальные государства:

Вражеские страны — могут инициировать кибератаки на региональные предприятия и учреждения с целью затруднить связь, вызвать хаос и причинить вред.

№2. Террористические группы:

Террористы осуществляют кибератаки с намерением нанести ущерб жизненно важной инфраструктуре или использовать ее не по назначению, поставить под угрозу национальную безопасность, подорвать экономику и нанести вред гражданам

№3. Преступные группировки:

Хакерские организации и преступные группировки стремятся взломать компьютерные системы для получения финансовой выгоды. Эти группы совершают онлайн-мошенничество, вымогательство и кражу частной информации посредством использования фишинга, спама, шпионского и вредоносного ПО.

№4. Хакеры:

Хакеры-одиночки используют ряд методов атак для нападения на предприятия. Обычно они направлены на политическую активность, денежную выгоду, возмездие или личную выгоду. Чтобы расширить свои возможности совершать преступления и повысить свой статус в хакерском сообществе, хакеры часто создают новые риски.

№5. Вредоносные инсайдеры:

Сотрудник, который ненадлежащим образом использует свои права доступа к корпоративной собственности для кражи данных или нанесения вреда компьютерным системам ради финансовой или личной выгоды. Инсайдеры могут быть партнерами, поставщиками, подрядчиками или работниками целевой организации. Это могут быть даже посторонние люди, выдающие себя за владельцев привилегированной учетной записи после того, как она была скомпрометирована.

Гарантия безопасности

Функция «Повторите пароль» играет важную роль в обеспечении безопасности пользователей при создании учетных записей и вводе паролей.

Повторный ввод пароля позволяет убедиться, что пользователь не допустил опечаток или неверно ввел пароль в первый раз. Это помогает улучшить точность и надежность пароля, предотвращая возможные проблемы входа в систему в будущем.

Кроме того, функция «Повторите пароль» защищает от возможных ошибок при создании нового пароля. Она предлагает пользователю перепроверить свой выбор и удостовериться в его правильности перед сохранением пароля.

Добавление функции «Повторите пароль» в форму ввода пароля повышает безопасность системы, так как уменьшает вероятность использования недостаточно сложных или легко угадываемых паролей.

Использование этой функции дополняет другие методы обеспечения безопасности, такие как требования к длине пароля, использование специальных символов и чисел. Все эти меры вместе способствуют созданию более надежной защиты аккаунтов пользователей.

Важно помнить:

1. Необходимо всегда использовать функцию «Повторите пароль» при создании аккаунта или изменении пароля.

2. Если пароли не совпадают, пользователю следует получить соответствующее уведомление и возможность исправить ошибку.

3. Следует регулярно менять пароль и использовать сложные комбинации символов.

4. Пароль не следует использовать на нескольких платформах или сервисах.

Использование функции «Повторите пароль» способствует созданию безопасной среды для пользователей, предотвращая несанкционированный доступ и потенциальные угрозы. Обязательное использование этой функции повышает безопасность аккаунтов и содействует общему уровню безопасности в интернете.

Раздел 1: Что такое повторный пароль?

При создании аккаунта или изменении пароля, пользователю предлагается дважды ввести пароль. Введенные пароли сравниваются с целью обеспечить их точное совпадение. Если пароли не совпадают, то система сообщает об ошибке и просит повторно ввести пароль.

Повторный пароль является важным средством безопасности, поскольку уменьшает вероятность ошибки при вводе пароля и предотвращает использование ненадежных паролей.

После успешного совпадения введенных паролей, они хешируются и хранятся в зашифрованном виде в базе данных. Это предотвращает доступ злоумышленников к паролю пользователя, даже если данные базы данных были скомпрометированы.

Терминология и аббревиатуры

Я сознательно упрощаю определения, потому что дальше мы будем подробно рассматривать эти понятия на практике.

- Аутентификация. Проверка уникальной информации, известной или доступной человеку, который пытается получить доступ к данным. Простейший пример – ввод пароля к учетной записи.

- Двухэтапная аутентификация (Two-Step Verification, 2SV). Вход выполняется в два этапа – например, сначала вы вводите пароль к учетной записи, а потом код из SMS.

- Двухфакторная аутентификация (Two Factor Authentication, 2FA). Вход тоже может выполняться в два этапа, но они должны отличаться факторами (ниже их разберем). Например, сначала вводится пароль, а потом одноразовый пароль, сгенерированный аппаратным токеном.

- Одноразовый пароль (One-Time Password, OTP). Цифровой или буквенный код из 6-8 символов. Это может быть код из SMS или приложения, генерирующего коды (Google Authenticator).

Зачем нужна дополнительная защита аккаунта

Когда речь заходит о безопасности Windows, тезисы о необходимости грамотной защиты нередко упираются в простое и незатейливое «», подкрепленное убийственным аргументом «у меня нет ничего ценного». Его появление в сегодняшних комментариях не станет для меня неожиданностью ![]()

Тем не менее, если только вы не живете в абсолютном вакууме, ваш аккаунт электронной почты, социальной сети или мессенджера может представлять ценность для злоумышленников. Список ваших контактов вкупе с историей переписки может стать золотым дном социальной инженерии для мошенников, позволяя им развести на деньги ваших близких и знакомых (привет, Skype!).

Захват почтовой учетной записи также может открыть двери к другим сетевым сервисам, в которых вы зарегистрированы с ней (вы ведь используете одну почту для разных сервисов, не так ли?)

Пример со взломом Telegram интересен тем, что моментально породил в сети язвительные комментарии в стиле «ха-ха, вот вам и хваленая безопасность!» Однако важно понимать, что , а не лежать на печи, полагаясь на маркетинговые заявления. Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации

Поехали!

Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации. Поехали!

Зачем использовать функцию «Повторите пароль»

Использование функции «Повторите пароль» имеет несколько преимуществ:

Снижение вероятности ошибки: Пользователю предоставляется возможность дважды ввести пароль, чтобы убедиться, что он вводит один и тот же пароль без ошибок. Это сокращает риск неправильного ввода пароля, который может привести к блокировке или недоступности учетной записи.

Улучшение безопасности: Функция «Повторите пароль» обеспечивает проверку на совпадение введенных паролей

Это важно для предотвращения случаев, когда пользователь случайно вводит неправильный пароль или когда кто-то пытается взломать учетную запись, вводя несовпадающие пароли.

Использование функции «Повторите пароль» необходимо для обеспечения безопасности и удобства пользователей. Этот механизм помогает предотвратить неправильное введение пароля и повышает защиту учетной записи. Пользователи должны правильно использовать эту функцию, чтобы убедиться в правильности введенных данных перед их сохранением или отправкой на сервер.

Решения угроз кибербезопасности

Давайте рассмотрим некоторые отдельные стратегии, которые вы можете использовать, чтобы полностью предотвратить кибератаку.

- Используйте надежные, трудно взломанные буквенно-цифровые пароли и часто меняйте их. Избегайте использования слишком сложных паролей, которые вам будет трудно запомнить. Никогда не используйте один и тот же пароль более одного раза.

- Регулярно обновляйте свои приложения и операционную систему. Это основная защита от любой кибератаки. Уязвимостей, которыми часто пользуются хакеры, больше не будет. Используйте надежное и оригинальное антивирусное программное обеспечение.

- Используйте брандмауэр в дополнение к другим решениям сетевой безопасности, таким как безопасность приложений, контроль доступа, системы предотвращения вторжений и т. д.

- Никогда не открывайте электронное письмо от отправителя, которого вы не знаете. Внимательно проверяйте получаемые вами электронные письма на предмет недостатков и серьезных ошибок.

- Используйте VPN. Это гарантирует, что связь между вашим устройством и VPN-сервером зашифрована.

- Регулярно делайте резервные копии ваших данных. Несколько экспертов по безопасности рекомендуют иметь три копии ваших данных на двух разных типах носителей плюс дополнительную копию за пределами офиса (в облачном хранилище). В результате вы можете удалить все данные из своей системы даже во время кибератаки и восстановить их из последней резервной копии.

- Работники должны понимать основы кибербезопасности. Им необходимо знать о многих видах кибератак и о том, как от них защититься.

- Используйте много- или двухфакторную аутентификацию. При использовании двухфакторной аутентификации пользователи должны подтвердить свою личность, используя два разных фактора аутентификации. Мы называем это многофакторной аутентификацией, когда вам нужно более двух дополнительных методов аутентификации в дополнение к вашему паролю и входу в систему. Это оказывается важным шагом в защите вашей учетной записи.

- Защитите свои сети Wi-Fi и избегайте использования незащищенных общедоступных сетей Wi-Fi без VPN.

- Защитите свой смартфон, поскольку он может стать целью кибератак. Устанавливайте программы только из надежных и законных магазинов и следите за тем, чтобы ваше устройство было обновлено.

Это шаги, которые вам необходимо предпринять для защиты ваших сетей и систем от онлайн-угроз.

Киберпреступления

Зачем нужны пароли на отдельные Android-приложения?

Часто случается, что приходится дать кому-то свой смартфон для того чтобы позвонить или написать. В любом подобном случае возникает опасность того, что посторонний человек увидит личную информацию владельца мобильного устройства. Но есть отличный способ уберечь укромные местечки своего смартфона от посторонних глаз. Для этого и придумали возможность устанавливать не только общие пароли, которые не позволят постороннему зайти на рабочий стол смартфона, но и на отдельные приложения.

Наиболее надежно использовать разные пароли на разные приложения, потому что даже если третье лицо разгадает пароль от одного приложения, он не сможет получить доступ и ко всем остальным.

Итак, главной целью установки парольной защиты является, прежде всего, безопасность.

Установить пароль на Android-приложения можно с помощью специализированных программ, а также с помощью определенных настроек смартфона.

Распространенные ошибки

В ряде случаев пользователи могут сталкиваться с ошибками во время активации, которые не позволяют им заполучить лицензионную ОС или софт. К счастью, причин, почему бывают ошибки немного и все они без проблем решаются.

Рассмотрим основные и наиболее частые причины ошибок и их решения:

Неактуальная версия KMSAuto – разработчики Windows и Office постоянно выпускают обновления к своему продукту и потому пользователю важно использовать только последние версии активатора, ведь старый софт попросту не сможет работать с той же новой версией Windows.

Несовместимость активатора с версией Windows – как уже говорилось, есть три вида KMSAuto и вам нужно использовать сборку конкретно под вашу систему.

Блокировка со стороны антивирусной программы – в таком случае требуется просто отключать ее на время процесса активации и лучше всего, добавить KMSAuto в исключения, чтобы в дальнейшем антивирус не блокировал работу сервиса.

Что не так с паролями

Пароль – это классический способ защиты от несанкционированного доступа к информации. Пользователи, использующие разные сложные пароли для разных ресурсов, а также хранящие их в офлайновых менеджерах и не переходящие по сомнительным ссылкам, крайне редко сталкиваются со взломом своих аккаунтов.

Но никогда не стоит забывать, что владельцы сервисов, где у пользователя есть профиль, тоже могут допустить утечку. Например, летом 2021 г. в свободном доступе в Интернете оказался файл с 8,2 млрд паролей. Это больше всего населения Земли и почти вдвое больше суммарного количества пользователей интернета, что сделало данную утечку крупнейшей в истории.

Также в сентябре 2022 г. CNews писал, что Google и Microsoft сами годами воруют пароли пользователей, особо при этом не скрываясь.

Основные проблемы по теме «Cybersecurity: основные принципы и методы защиты данных»

1. Возрастающая угроза кибератак

Киберпреступники все чаще искусно используют различные техники и инструменты для взлома систем и похищения данных.

2. Недостаточная осведомленность пользователей

Многие пользователи недостаточно осведомлены о существующих угрозах и не принимают достаточные меры для защиты своих данных.

3. Уязвимости программного обеспечения

Множество программ и приложений имеют уязвимости, которые могут быть использованы злоумышленниками для нарушения безопасности данных.

4. Брешь в социальной инженерии

Злоумышленники могут использовать манипулятивные техники для обмана пользователей и получения доступа к их личной информации.

5. Недостаточная защита сети

Многие организации не обладают достаточными мерами защиты сети, что может привести к несанкционированному доступу к данным.

1. Какие основные принципы безопасности данных?

Основные принципы безопасности данных включают: — Аутентификацию и авторизацию пользователей. — Шифрование данных в покое и в движении. — Резервное копирование и восстановление данных. — Обновление и мониторинг системы безопасности. — Физическую безопасность серверов и сетевого оборудования. — Обучение сотрудников основам безопасности данных.

2. Какие методы защиты данных используются в кибербезопасности?

В кибербезопасности используются следующие методы защиты данных: — Файрволы для контроля трафика и блокировки вредоносного ПО. — Антивирусное программное обеспечение для обнаружения и удаления вирусов. — Системы обнаружения вторжений для предотвращения несанкционированного доступа. — Виртуальные частные сети (VPN) для шифрования коммуникаций. — Уровни доступа и права пользователей для ограничения привилегий.

3. Как можно обеспечить безопасность данных при передаче по интернету?

Для обеспечения безопасности данных при их передаче по интернету, можно использовать следующие методы: — Протокол HTTPS для шифрования данных между клиентом и сервером. — Использование виртуальной частной сети (VPN) для создания безопасного туннеля. — Установка брандмауэра для контроля сетевого трафика. — Использование сильных паролей и двухфакторной аутентификации. — Проверка и обновление программного обеспечения с целью исправления уязвимостей.

Кибербезопасность в настоящее время является одной из наиболее важных тем в области информационных технологий. С постоянным развитием технологий и все большим проникновением интернета во все сферы жизни, безопасность данных становится критической задачей для организаций и пользователей.

Основные принципы кибербезопасности включают:

Идентификацию и аутентификацию: проверка подлинности пользователей и устройств для предотвращения несанкционированного доступа. Шифрование данных: защита информации путем кодирования, чтобы предотвратить ее прочтение злоумышленниками. Программные обновления: регулярное обновление программного обеспечения для исправления уязвимостей и ошибок, обнаруженных в системах

Бэкап данных: создание резервных копий важной информации для восстановления в случае утери или повреждения данных. Обучение сотрудников: образование и обучение пользователей в области кибербезопасности для снижения риска человеческого фактора.

Существуют также различные методы защиты данных:

- Брандмауэры: программное или аппаратное оборудование, которое контролирует трафик между внутренней и внешней сетью.

- Антивирусное программное обеспечение: приложения, которые обнаруживают и блокируют вредоносные программы и вирусы.

- Мультифакторная аутентификация: использование нескольких методов проверки подлинности, например, пароля и дополнительного кода.

- Виртуальные частные сети (VPN): создание шифрованного соединения для безопасной передачи данных через общедоступные сети.

- Анализ поведения: мониторинг и анализ нормального поведения пользователя или системы для обнаружения подозрительной активности.

Одной из перспектив развития кибербезопасности является использование искусственного интеллекта и машинного обучения для обнаружения и предотвращения кибератак. Эти технологии способны анализировать большие объемы данных и выявлять аномальное поведение или угрозы.

Также ожидается, что развитие квантовых компьютеров может привнести новые возможности и вызовы в области кибербезопасности. Квантовые компьютеры смогут ломать современные алгоритмы шифрования и требуют разработки новых методов защиты данных.

В целом, кибербезопасность будет продолжать развиваться, чтобы бороться с угрозами и преступлениями в сети. Внедрение новых технологий и соблюдение основных принципов кибербезопасности станут всё более важными для защиты данных.

Для чего нужна кнопка WPS на роутере и как ей пользоваться?

Защита от несанкционированного доступа

Пароль является одним из наиболее распространенных методов защиты данных, используемых на веб-сайтах и в приложениях

Однако, важно обеспечить правильное использование паролей и предотвратить возможность их несанкционированного получения

Функция «Повторите пароль» представляет собой дополнительную меру безопасности, которая помогает предотвратить случайное или небрежное использование неправильного пароля. Когда пользователь регистрируется на сайте или в приложении и вводит пароль, функция «Повторите пароль» требует, чтобы пользователь ввел пароль еще раз для подтверждения.

Сравнение пароля и его повторения позволяет проверить, правильно ли он был набран и предотвратить возможность случайной ошибки. Если пароль и его повторение не совпадают, пользователю будет предложено повторить попытку. Это позволяет предотвратить возможность ввода неправильного пароля и потенциального блокирования доступа пользователя.

Использование функции «Повторите пароль» следует рекомендовать на всех веб-сайтах и в приложениях, где требуется создание пароля. Она помогает предотвратить ошибки при вводе пароля, обеспечивая безопасность и удобство использования для пользователей.

Сейчас смотрят

Как майнить Hoosat (HTN) алгоритм Pyrinhash? Список программ, пулов, кошельков. Пошаговая инструкция

Как майнить криптовалюту Hoosat (HTN): программы для майнинга (майнеры), пулы, кошельки и другое. Монета работает на алгоритме Pyrinhash

Как получить право на участие в Airdrop MetaMask? Подробное руководство

Как участвовать в Airdrop в кошельке MetaMask?

Подробное Руководство по Экосистеме Биткоина. Как работает BTC?

Цель этой статьи — предоставить важную информацию об экосистеме, подчеркнув возможности и проблемы этой постоянно развивающейся сети

Список криптовалют SHA256: лучшие монеты для майнига. Как выбрать? Пулы

Список криптовалют, отличных от Биткойна, которые используют алгоритм SHA256 и их уникальные функции.

Как майнить Vultaic (VLC)? Список программ, пулов, кошельков. Пошаговая инструкция. Алгоритм – Kawpow

Как майнить криптовалюту Vultaic (VLC): программы для майнинга (майнеры), пулы, кошельки и другое. Алгоритм – Kawpow.

Лучший пул для майнинга Litecoin (LTC). Какой пул выбрать? Надежность и отзывы

Топ лучших пулов для майнинга Litecoin (LTC). Какой выбрать?

Что такое монеты/токены с большой, средней и малой капитализацией в криптовалюте?

Рыночная капитализация (Market cap) — это метрика, используемая для измерения реальной рыночной стоимости криптовалюты и обычно классифицируемая на три типа.

Как майнить Nirmata (NIR)? Список программ, пулов, кошельков. Пошаговая инструкция. Алгоритм – ProgPowZ

Как майнить криптовалюту Nirmata (NIR): программы для майнинга (майнеры), пулы, кошельки и другое

Алгоритм – ProgPowZ

Bitcoin-ETF против Gold ETF: 4 ключевых различия, которые вам нужно знать

В данной статье мы подробно рассмотрим ключевые различия между Bitcoin ETF и Gold ETF.

5 мемных криптовалют, на которые стоит обратить внимание в 2024 году

5 мем криптовалют, на которые стоит обратить внимание в 2024 году

Транзакция BTC: 1 вход, 2 выхода. Почему 2 выхода при отправке на 1 адрес (одной транзакции)?

Вы только что отправили Биткоин и заметили, что часть ваших BTC была отправлена на какой-то случайный адрес, который вы никогда раньше не видели и не использовал

Как майнить Dinartether (DINT)? Список программ, пулов, кошельков. Пошаговая инструкция. Алгоритм – Kawpow

Как майнить криптовалюту Dinartether (DINT): программы для майнинга (майнеры), пулы, кошельки и другое. Алгоритм – Kawpow.

Cypherock X1: обзор аппаратного криптовалютного кошелька. Как пользоваться? Настройки и отзывы

Cypherock — это компания, специализирующаяся на предоставлении передовых решений по обеспечению безопасности цифровых активов с помощью своего аппаратного кошелька Cypherock X1 Vault.

Как майнить Nexellia (NXL)? Список программ, пулов, кошельков. Пошаговая инструкция. Алгоритм – Karlsenhash

Как майнить криптовалюту Nexellia (NXL): программы для майнинга (майнеры), пулы, кошельки и другое. Алгоритм – Karlsenhash

Обзор DeFinder Capital ($DFC). Лучший проект на TON. Стоит ли покупать DFC?

DeFinder Capital (DF Capital) – это первый интегрированный социальный токен на блокчейне TON с открытым функционалом.

Каких факторов два?

Начнем с начала – существенная часть сетевых (и не только, но ограничимся пока ими) сервисов персонализированы. Если вы заходите на главную страницу Яндекса со свежеустановленного браузера или через специальный анонимайзер, то увидите мешанину новостей и рекламы. Если у вас есть яндекс-аккаунт, и вы залогинены – страница будет персональной (сервис покажет новую почту в вашем ящике, погоду в вашем населенном пункте, рекламу, основанную на ваших покупках в Маркете, новости, притянутые к вашим интересам). Это авторизация пользователя, и почти все сайты, платформы и сервисы будут навязчиво предлагать вам ее совершить.

Обычная авторизация – это пара логин-пароль. Ее можно назвать «однофакторной», потому что для идентификации пользователя используются данные одного типа – набор знаков в поле формы авторизации. Любой, кто располагает этими данными, будет принят сервисом за вас, получив все персонализованные возможности

Для множества некритичных сервисов пароля вполне достаточно, но, когда речь идет о чем-то важном, например, о деньгах, метод оказывается слишком уязвимым

Чаще всего с двухфакторной аутентификацией пользователь сталкивается в онлайн-банкинге. В простейшем случае – после ввода логина-пароля приходит СМС с кодом. То есть, запрашиваются данные двух разных типов, что сильно повышает защищенность системы. Злоумышленнику, который захочет выдать себя за вас, нужно не только знать пару логин-пароль, но и иметь доступ к физическому устройству – телефону с определенным номером. Есть и другие варианты: код по почте, специальный USB-ключ, биометрические данные, но принцип общий – нужно дважды подтвердить тот факт, что вы – это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.